آشنایی با حمله های متداول

انواع حملات

- حمله فعال (Active): حمله ای که هنگام شروع با بروز اختلال در شبکه علنی شده و در عملیات شبکه تاثیر می گذارد.

- حمله غیر فعال(Passive): حمله ای که شبکه را با اختلال مواجه نمیکند و ظاهرا مشکلی در کار ارسال و دریافت بوجود نمی آورد.

بررسی انواع حملات رایج شبکه های کامپیوتری

- DDOS و DOS

- Smurf

- SYN Flood

- Buffer Overflow

- Sniffing

- IP Spoofing

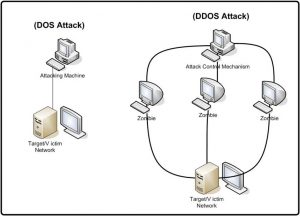

بررسی حمله DDOS و DOS

این حمله باعث اشباء شدن خطوط ارتباطی شده و دسترسی به نقاط مختلف شبکه را قطع می نمایند. چنانچه این حمله به سرویس خاصی صورت پذیرد آن سرویس از کار خواهد افتاد.

بررسی حمله Smurf

در این حمله با استفاده از پروتکل ICMP و ارسال بسته های echo و echo reply به آدرسهای Broadcast شبکه و همچنین Spoof نمودن IP آدرس سیستم مورد حمله اقدام به از کار انداختن کامل سرویس مورد نظر می نماید. عملکرد این نوع حمله همانند حمله DDOS و DOS است.

پسر عموی حمله Smurf, حمله Fraggle است که در آن با استفاده از پروتکل UDP حمله صورت می گیرد.

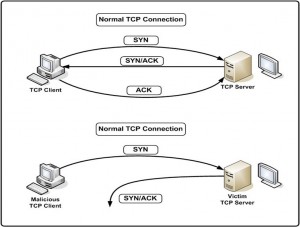

بررسی حمله SYN Flood

در این حمله تعداد بسیار زیادی بسته های SYN به سمت سیستم مورد حمله فرستاده شده و بدون پاسخ رها می شوند, که این کار باعث اشغال نمودن توانایی سیستم می شود. این حمله همچنین باعث اشغال پهنای باند موجود در خطوط ارتباطی نیز می گردد.

بررسی حمله Buffer Overflow

این حمله ناشی از نقاط ضعف در طراحی و پیاده سازی برنامه های کاربردی میباشد. در این حمله شخص نفوذ گر به وسیله فرستادن اطلاعات خاص به سرویس مورد نظر در سیستم مذکور باعث Overwrite شدن قسمتی از حافظه Stack می شود. این عمل باعث اجرا شدن برنامه دیگری از حافظه شده که همان خواسته شخص نفوذ کننده است و باعث دسترسی شخص نفوذگر به سیستم می شود.

بررسی حمله Sniffing

این حمله از نوع Passive می باشد و از دید فنی پنهان می ماند. در این نوع حمله نفوذگر می تواند اطلاعات بسیاری که در شبکه محلی در حال عبور می باشد را به دست آورده و از آنها برای اهداف خود استفاده نماید. اینگونه اطلاعات میتوانند اطلاعات محرمانه داخل شبکه باشند.

بررسی حمله IP Spoofing

در این نوع حمله فرد حمله کننده سیستم خود را به صورت مجازی به جای یک سیتم حقیقی در شبکه جا میزند و با این روش می تواند به حقوق موجود برای سیستم حقیقی دسترسی یابد و از تمامی امکانات موجود برای سیستم حقیقی استفاده نماید.