نکات کلیدی در خرید فایروال: فایروال ها نقش بسیار مهمی در شبکه ها ایفا میکنند. آنها شبکه را در برابر لیستی پایان ناپذیر از تهدیدات ایمن میکنند و دسترسی های خراب کاران را محدود میکنند. بسیاری از آنها بوسیله پروتکل های خاص ارتباطی، امکان ارتباط ایمن مراکز مختلف با یکدیگر را فراهم میکنند.

ما در این مقاله ۱۰ نکته ای که شما در هنگام خرید فایروال باید در نظر بگیرید یادآوری میکنیم:

ایمنی در سطح مناسب

بسیاری از شرکت های دنیا، اعم از خارجی و داخلی، در حال تولید دستگاه های یو تی ام و فایروال هستند. تمامی آنها ادعاهایی در مورد ویژگی های دستگاه های خود دارند. بر اساس ویژگی های دستگاه ها و قابلیت های امنیتی آنها، مدل های مختلفی عرضه میشوند که ویژگی های متفاوتی دارند.

شما میبایست مطمئن شوید که ویژگی هایی که انتخاب میکنید تمامی نیازهای شبکه شما را پوشش دهد و استانداردهای بین المللی دستگاه ها را رعایت کنند. مرجع تمامی استانداردهای بین اللملی ICSA Industry Standards for Packet Inspection میباشد. این استاندارد مخفف “استاندارهای صنعت برای بررسی پکت ها” میباشد.

قابلیت دسترسی از طریق رابط کاربری

بسیاری از دستگاه ها بر مبنای سیستم های نوشتاری دستور (Command-Line-only) طراحی شده اند که کار را برای بسیاری از متخصصین سخت میکند. مطمئن شوید که دستگاهی که تهیه میکنید از رابط کاربری استاندارد و مناسبی برخوردار است. بسیاری از دستگاه ها تلاش میکنند که دستگاهی با رابط کاربری آسان و کاربرپسند ارائه دهند. این قابلیت فواید بسیاری دارد. از جمله آنها اجتنباب از اشتباهات در حین تنظیمات و نصب است. همچنین رابط کاربری آسان باعث میشود که خطاها و مشکلات سریعتر شناسایی و رفع شوند، کاربران سیستم و مدیران راحت تر و سریعتر آموزش ببینند، و تغییرات درون شبکه سریعتر اتفاق بیفتد.

پشتیبانی از VPN

یکی از مهم ترین ویژگی های دستگاه های فایروال ایجاد بستر ارتباطی بر اساس تونل ایمن است که هکرها و کاربران نامعتمد را از شبکه دور میکند. یک فایروال خوب میتواند یک شبکه مجازی ایمن ایجاد کند و آن را به طور کامل مانیتور نماید. در صورتیکه ارتباط ایمن بین مراکز برای شما مهم است، حتما به دنبال دستگاه ای باشید که کانال های SSL و IPSec را ساپورت کنند.

قدرت پشتیبانی از پهنای باند بالا

در برخی از شبکه ها، فایروال ها تنها برای مباحث امنیتی و کنترل پورت ها استفاده میشود. برخی دیگر از ویژگی های سوئیچینگ و روتینگ دستگاه ها نیز استفاده میکنند و به عنوان Internet Gateway از آن استفاده میکنند. بدیهی است نیاز سخت افزاری در هریک از این دستگاه ها متفاوت بوده و میبایست دستگاه هایی متناسب با نیاز شبکه تهیه کرد.

ساپورت مناسب

مطمئن شوید که دستگاهی که تهیه میکنید، دارای ساپورت ۲۴ ساعت و هفت روزه هفته است. وقتی یک دستگاه جدید و گران قیمت است، این اصلا بدان معنی نیست که شما مشکلی با آن نخواهید داشت. در هنگام خرید دستگاه ها دقت نمایید که از کیفیت خدمات پس از فروشی که از فروشنده دریافت میکنید آگاه گردید.

سیستم بی سیم ایمن

در بسیاری از موارد ، سرویس های بی سیم در سازمان ارائه نمیشوند و خیلی از کارشناسان IT تمایلی به داشتن دستگاه هایی که قابلیت کنترل سیستم بی سیم را داشته باشند احتیاجی ندارند. ولی تهیه این قابلیت این امکان را به کارشناسان میدهد که در صورت نیاز به این قابلیت، مثلا در هنگامیکه سرویس اینترنت بی سیم به مهمان ها ارائه میشود، این امکان را با چند تغییر ساده در ساختار شبکه و بدون هزینه اضافی در اختیار داشته باشند.

ایمنی در Gateway

داشتن قابلیت هایی نظیر آنتی ویروس مرکزی، آنتی اسپم، Spyware، و غیره، میتواند تا حد زیادی نیاز شبکه به پراکندگی این سرویس ها در سرورهای مختلف و یا حتی خارج از شبکه را حل نماید.

فیلترینگ محتوا

در حالیکه بسیاری از کارشناسان شبکه، فیلترینگ محتوا را بوسیله ابزارهایی نظیر OpenDNS انجام میدهند، برخی تولید کنندگان فایروال و یو تی ام این قابلیت ها را در دستگاه های خود قرار داده اند. مزیت این روش این است که تمامی سرویس هایی که در شبکه شما نیاز است، از Gateway Security تا Content Filtering در یک دستگاه جمع شده اند. تنها نکته این دستگاه ها قیمت بیشتر آنها نسبت به سایر دستگاه ها خواهد بود.

مانیتورینگ پیشرفته و گزارش گیری یکپارچه

تعداد گزارشات و لاگ هایی که یک دستگاه فایروال در طی یک روز تولید میکند بسیار زیاد است. در یک روز کاری، یک دستگاه فایروال هزاران حمله نفوذ را شناسایی و بلاک میکند، ویروس ها و بدافزارها را شناسایی میکند و تعداد زیادی اتصالات موفق و ناموفق را مدیریت و ثبت میکند. اما این اطلاعات تنها زمانی مفید هستند که در یک سیستم جامع و گویای گزارش گیری ارائه شوند.

شما باید به دنبال دستگاهی باشید که گزارشات دقیق، گویا و کاربردی تولید و ارائه میدهند. یک فایروال خوب میبایست سیستم ایجاد و ارسال ایمیل در مواقع هشدار را نیز پشتیبانی کند.

قابلیت Failover

بعضی سازمان ها نیازمند قابلیت Failover هستند. این قابلیت به دستگاه ها اجازه میدهند که بصورت رزرو در کنار یکدیگر کار کرده و در صورتیکه، به هر دلیلی، یکی از آنها از مدار خارج شد، دیگری وارد مدار شده و ادامه فعالیت بدون هیچگونه خللی ادامه یابد. بسیاری از دستگاه های فایروال قابلیت Automatic Failover را پشتیبانی نمیکنند. پس اگر قصد خرید یک دستگاه را دارید و این قابلیت برای شما مهم است، حتما در بین ویژگی های آن این مطلب را جستجو کنید.

انواع فایروال ها

فایروال (Firewall) یکی از اصلیترین ابزارهای امنیتی در شبکههای کامپیوتری است که وظیفه حفاظت از سیستمها و شبکهها در برابر ترافیک مخرب و غیرمجاز را دارد. فایروالها ترافیک ورودی و خروجی شبکه را بر اساس قوانین از پیش تعریف شده کنترل و فیلتر میکنند. با توجه به پیشرفت تکنولوژی و تهدیدات امنیتی، انواع مختلفی از فایروالها برای نیازهای مختلف طراحی شدهاند. در ادامه به بررسی انواع فایروالها میپردازیم:

1. فایروال مبتنی بر فیلترینگ بستهها (Packet Filtering Firewall)

این نوع فایروال یکی از ابتداییترین و سادهترین انواع فایروالهاست که ترافیک شبکه را بر اساس ویژگیهای هر بسته، مانند آدرس IP مبدأ و مقصد، پورتها و پروتکلها کنترل میکند.

- مزایا:

- کارایی بالا به دلیل ساده بودن فرآیند.

- اجرای سریع و بهینه.

- معایب:

- محدود به فیلترینگ در سطح شبکه است و توانایی تحلیل محتوای بستهها یا ارتباطات پیچیده را ندارد.

- آسیبپذیری در برابر حملات پیشرفتهای که از ویژگیهای استاندارد پروتکلها سوءاستفاده میکنند.

2. فایروالهای Stateful (Stateful Inspection Firewall)

این نوع فایروالها علاوه بر فیلتر کردن بستهها، وضعیت ارتباطات را بررسی میکنند. به عبارت دیگر، فایروالهای Stateful قادرند اطلاعات مربوط به جلسات و ارتباطات شبکه را حفظ کرده و بر اساس آنها تصمیمگیری کنند.

- مزایا:

- امنیت بیشتری نسبت به فایروالهای مبتنی بر فیلترینگ بستهها دارد.

- توانایی در حفظ اطلاعات مربوط به وضعیت ارتباطات (State Table) و تصمیمگیری بر اساس وضعیت فعلی.

- معایب:

- پیادهسازی و مدیریت پیچیدهتر نسبت به فایروالهای ساده.

- مصرف منابع بالاتر.

3. فایروالهای پروکسی (Proxy Firewall)

این نوع فایروالها به عنوان یک واسط بین کاربران داخلی و اینترنت عمل میکنند. فایروال پروکسی ترافیک را دریافت کرده و به جای سیستم کاربر، آن را به مقصد ارسال میکند. این مدل فایروالها میتوانند ترافیک را در سطح لایه کاربرد (Application Layer) تحلیل و بررسی کنند.

- مزایا:

- توانایی تحلیل دقیق محتوا در سطح لایه کاربرد.

- امنیت بالاتر به دلیل فیلتر کردن ترافیک ورودی و خروجی در سطح لایههای بالاتر.

- معایب:

- کاهش کارایی و سرعت به دلیل واسط بودن فایروال و نیاز به پردازش ترافیک بیشتر.

- پیچیدگی پیادهسازی و پیکربندی.

4. فایروالهای نسل جدید (Next-Generation Firewall – NGFW)

این نوع فایروالها قابلیتهای پیشرفتهتری نسبت به فایروالهای سنتی دارند. فایروالهای NGFW علاوه بر فیلتر کردن ترافیک، قابلیتهایی مانند تشخیص نفوذ (IDS/IPS)، کنترل برنامهها، فیلترینگ وب و تحلیل محتوا را فراهم میکنند.

- مزایا:

- قابلیتهای چندلایه برای شناسایی و جلوگیری از حملات پیچیده و چندگانه.

- توانایی تشخیص و کنترل برنامههای کاربردی و پروتکلها، حتی در صورت تغییر پورتها.

- امنیت جامع در برابر تهدیدات مدرن و پیشرفته.

- معایب:

- هزینه بیشتر نسبت به فایروالهای سنتی.

- مصرف منابع بیشتر و نیاز به سختافزار قویتر.

5. فایروالهای مبتنی بر نرمافزار (Software Firewall)

این نوع فایروالها به صورت نرمافزار بر روی رایانههای شخصی یا سرورها نصب میشوند و وظیفه حفاظت از دستگاههای محلی را بر عهده دارند. این فایروالها اغلب در کنار فایروالهای شبکه برای حفاظت بیشتر استفاده میشوند.

- مزایا:

- هزینه کمتر نسبت به فایروالهای سختافزاری.

- مناسب برای استفاده در سیستمهای شخصی و سرورها.

- معایب:

- مصرف منابع سیستم.

- وابستگی به سیستمعامل میزبان و کاهش امنیت در صورت نفوذ به سیستم.

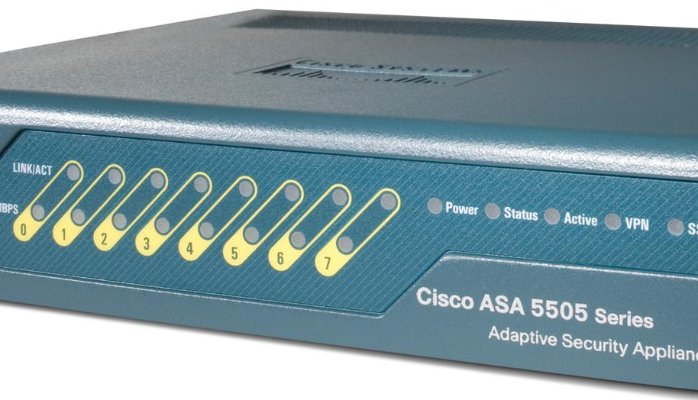

6. فایروالهای مبتنی بر سختافزار (Hardware Firewall)

این نوع فایروالها به صورت دستگاههای مستقل طراحی شده و به شبکه متصل میشوند. آنها معمولاً در محیطهای سازمانی برای حفاظت از شبکههای بزرگ استفاده میشوند.

- مزایا:

- امنیت بالا و قابلیتهای گسترده.

- جداسازی فایروال از سیستمعامل، که باعث افزایش امنیت میشود.

- معایب:

- هزینه بالاتر نسبت به فایروالهای نرمافزاری.

- نیاز به تخصص فنی برای پیکربندی و مدیریت.

7. فایروالهای UTM (Unified Threat Management)

فایروالهای UTM شامل مجموعهای از ابزارهای امنیتی مانند فایروال، آنتیویروس، ضد اسپم، تشخیص و جلوگیری از نفوذ (IDS/IPS)، و فیلترینگ وب هستند. این دستگاهها یک راهحل همهجانبه برای مدیریت تهدیدات مختلف در یک نقطه فراهم میکنند.

- مزایا:

- راهحل کامل و یکپارچه برای مدیریت تهدیدات مختلف.

- مدیریت سادهتر به دلیل ترکیب ابزارهای امنیتی مختلف در یک دستگاه.

- معایب:

- هزینه نسبتاً بالا.

- ممکن است عملکرد شبکه را کاهش دهد، به ویژه در صورت استفاده از تمامی قابلیتها.

8. فایروال ابری (Cloud Firewall)

این نوع فایروالها در زیرساخت ابری پیادهسازی میشوند و برای حفاظت از سرویسها و دادههای ابری به کار میروند. فایروالهای ابری میتوانند ترافیک بین کاربران و سرویسهای ابری را کنترل کنند و امنیتی مشابه فایروالهای سنتی در محیطهای مجازی فراهم کنند.

- مزایا:

- مقیاسپذیری بالا و امکان استفاده در محیطهای گسترده ابری.

- انعطافپذیری و قابلیت پیکربندی بر اساس نیازهای سازمان.

- معایب:

- وابستگی به ارائهدهنده سرویسهای ابری.

- مسائل مربوط به حفظ حریم خصوصی و کنترل دادهها.

9. فایروالهای وب (Web Application Firewall – WAF)

فایروالهای WAF برای محافظت از برنامههای وب در برابر حملات وب مانند SQL Injection و Cross-Site Scripting (XSS) طراحی شدهاند. این فایروالها به طور خاص ترافیک HTTP و HTTPS را فیلتر و مانیتور میکنند.

- مزایا:

- حفاظت ویژه از برنامههای وب در برابر تهدیدات خاص.

- افزایش امنیت سایتها و برنامههای مبتنی بر وب.

- معایب:

- ممکن است بر عملکرد برنامههای وب تأثیر بگذارد.

- نیاز به پیکربندی دقیق برای جلوگیری از فیلتر کردن ترافیک قانونی.

نتیجهگیری:

فایروالها بسته به نیاز سازمانها و کاربران در انواع مختلفی عرضه میشوند. انتخاب نوع مناسب فایروال بستگی به مقیاس شبکه، سطح امنیت مورد نیاز و نوع تهدیداتی که با آن مواجه هستید، دارد. فایروالهای پیشرفتهتر مانند NGFW و UTM میتوانند حفاظت جامعتری ارائه دهند، اما ممکن است هزینه و پیچیدگی بیشتری داشته باشند. از سوی دیگر، فایروالهای سادهتر مانند Packet Filtering برای کاربردهای ساده و شبکههای کوچک مناسب هستند.