مفاهیم امنیت شبکه

تعریف اطلاعات

دانشی است كه از طریق تحقیق، آموزش، مطالعه، اخبار و حقایق موجود بدست می آید. یا به عبارتی اطلاعات داده های پردازش شده میباشد.

تعریف امنیت

رهائی از هر گونه خطر و حمالت احتمالی و برقراری ایمنی و رهائی از ترس یا نگرانی را امنیت گویند.

تعریف امنیت اطلاعات

عبارتی است كه به اقدامات پیشگیرانه اطلاق میشود. به طوریكه این اقدامات قادر است از اطلاعات و قابلیتهایمان نگهداری نماید و ما به كمك آنها میتوانیم اطلاعات را در برابر حملات خارجی و بهره برداری غیرمجاز محافظت نماییم. به عبارت بهتر امنیت اطلاعات فرآیندی است جهت حفظ اطلاعات از دسترسی غیرمجاز، افشا كردن، خراب كردن، تغییر دادن و یا از بین بردن آنهاست.

تاریخچۀ امنیت

فهمیدن روند رشد امنیت اطلاعات از این جهت حائز اهمیت است كه میتوانیم احتیاجات امروز خود را بهتر درک كرده و مطابق با نیازهای فعلی خود ساختار امنیتی مناسبی بسازیم. موارد مطرح در این خصوص عبارتند از:

1- امنیت فیزیكی

اولین شكل اطلاعاتی كه بشر آنها را نگهداری میكرد به شكل فیزیكی بود به طوریكه در ابتدا این اطلاعات را در جاهایی ثبت میكردند و سپس اطلاعات ثبت شده را پنهان می ساختند، همچنین به منظور انتقال این اطلاعات از پیک هایی استفاده میشد و با توجه به نوع عملكرد در این روش دو خطر مهم و اصلی در این ساختار وجود داشت.

- اطلاعات پس از سرقت به طور كامل قابل استفاده بود.

- مالک اصلی اطلاعات به اطلاعات خود دسترسی نداشته است و نسخه پشتیبانی وجود نداشت.

2- امنیت مخابراتی

با توجه به نقص اصلی كه در امنیت فیزیکی وجود داشت و اطلاعات هنگام جابجایی قابل استفاده و یادگیری توسط دشمن بود از بسترهای مخابراتی برای انتقال اطلاعات استفاده میشد و در ضمن اطلاعات را در هنگام انتقال به شكل رمز در می آوردند تا اگر پیام در مسیر انتقال سرقت شد قابل استفاده و بهره برداری نباشد.

3- امنیت تشعشع

معمولا سیگنالهای الكتریكی و الكترونیكی كه در ساختار مخابراتی استفاده میشود و همچنین تجهیزاتی كه به منظور رمزگشایی و رمزنگاری پیامهای مخابراتی استفاده میشود دارای تشعشعاتی الكترونیكی هستند. به كمك ابزارهای پیشرفته میتوان تشعشعات را دریافت و اطلاعات اصلی را از بین آنها استخراج نمود. به دلیل وجود این مشكالت سرفصل جدیدی به عنوان امنیت تشعشع مطرح گردید كه به كمك مكانیزمهایی تشعشعات موجود در سیستمهای مخابراتی را كنترل نماییم تا اطلاعات اصلی در اختیار كاربران غیرمجاز قرار نگیرد.

4- امنیت كامپیوتر

با ورود كامپیوترها به بخشهای مختلف سازمانها و انجام كارهای محاسباتی مختلف مبحث امنیت كامپیوترها مطرح گردید. كشورهایی كه از كامپیوتر به عنوان تجهیزات اصلی سازمان استفاده میكردند به منظور رعایت امنیت طرح طبقه بندی اطلاعات را مطرح نمودند كه با این طرح افراد مختلف در سازمان فقط به اطلاعاتی دسترسی داشتند كه متناسب با كار ویژه خودشان بود و امكان دسترسی به اطلاعات سطوح بالاتر باید با مجوز مقام ارشد سازمان انجام میگرفت.

5- امنیت شبكه

با ایجاد شبكه ها و ارتباط كامپیوترها به یكدیگر مفاهیم جدید امنیتی مطرح گردید كه در مباحث قبلی پیش بینی نشده بود. در این ساختار جدید چند و یا چندین هزار كامپیوتر به هم متصل شده و با سرعتهای زیادی در حال تبادل اطلاعات میباشند كه پیاده سازی امنیت در این بستر نیاز به طرح های كاملتری داشت. به همین دلیل در كشورهای پیشرو طرح امنیتی ویژهای برای شبكه های كامپیوتری طراحی گردید كه در آنها به مباحث مربوط به امنیت كامپیوترها هم پرداخته شده بود.

حمله یا Attack

تعریف حمله

راههایی كه خواسته یا ناخواسته از طریق سیستم یا اشخاص سبب از بین رفتن اطلاعات، دسترسی به اطلاعات و یا خسارت زدن به منابع اطلاعاتی باشد را حمله میگویند. حملات بر اساس نوع عملكرد و چگونگی رخ دادن آنها به انواع زیر تقسیم میشوند:

1- حمله دسترسی

در این نوع حمله مهاجم سعی خواهد كرد به اطلاعاتی دسترسی پیدا كند كه مجاز به استفاده برای بدست آوردن اطلاعات محرمانه صورت میپذیرد. و اصل اطلاعات آنها نبوده است. این نوع حملات معمولا نیز دچار تغییر نمیشود و انواع آن عبارتند از:

جاسوسی

در این روش مهاجم در بین اطلاعات به جستجو پرداخته به امید آنكه اطلاعات مهم و قابل توجهی در بین آنها یافت میشود.

استراق سمع یا شنود

در این روش مهاجم به طور غیرمجاز به اطلاعاتی كه از كانال ارتباطی عبور میکند دسترسی یافته و از آن استفاده میكند و مهاجم با اصل اطلاعات كاری ندارد.

حائل شدن یا واسطه شدن

برخلاف روش قبلی این نوع حمله یک حمله فعال در مقابل اطلاعات است و مهاجم خود را در مسیر عبور اطلاعات قرار داده و قبل از رسیدن اطلاعات به مقصد از آنها سوء استفاده میكند و پس از آن ممكن است اجازە عبور آن اطلاعات داده شود.

2- حمله دستكاری

در این نوع حمله مهاجم سعی میكند اطلاعاتی را تغییر دهد كه مجاز به انجام این تغییرات نمیباشد. در این حمله صحت و تمامیت اطلاعات از بین میرود و مهاجم از طریق كانال ارتباطی و یا از طریق اطلاعات اصلی ساختار و كیفیت اصلی اطلاعات را تغییر میدهد. این نوع حمله دارای اقسامی است كه عبارتند از:

- تغییر اطلاعات

- حذف اطلاعات

- اضافه كردن اطلاعات

3- حمله جلوگیری از سرویس

در این نوع حمله كاربر مجاز نمیتواند از منابع موجود و در اختیار اطلاعات و قابلیتهای سیستم استفاده نماید. در این نوع حمله به مهاجم اجازه دسترسی و تغییر اطلاعات اصلی معمولا خرابكاری نمیشود. ولی از سرویس دهی به كاربران مجاز جلوگیری میكند. هدف مهاجم در این نوع حمله معمولا خرابکاری است، انواع آن عبارتند از:

جلوگیری از سرویس با حمله به برنامه كاربردی

در این نوع حمله نرم افزارهایی كه اطلاعات اصلی را پردازش مینمایند هدف حلمه قرار میگیرند و بدین ترتیب این برنامه ها دیگر توانایی پردازش اطلاعات و نمایش آن به كاربران را نخواهند داشت.

جلوگیری از سرویس با حمله به كانال ارتباطی

مهاجم در این نوع حمله کانال ارتباطی را متوقف میسازد به طوری که هیچ راه ورود و خروجی وجود نخواهد داشت.

جلوگیری از سرویس با حمله به كل سیستم

این نوع حمله باعث خواهد شد سیستم به همراه تمامی برنامه های كاربردی آن و اطلاعاتی كه این برنامه ها با آن كار میكنند غیرقابل استفاده گردد.

4- تكذیب و انكار

این حمله باعث میشود تا اطلاعات به صورت نادرست و غیر واقعی ارائه شود و یا اینكه وقوع یك واقعه حقیقی و عملیاتی كه انجام شده است انكار شود. انواع آن عبارتند از:

ماسك زدن

در این نوع حمله مهاجم سعی میكند هویت شخص یا سیستم دیگری را جعل كند.

تكذیب یك واقعه

در این نوع حمله مهاجم یک واقعه ای را كه اتفاق افتاده و مجموعه فعالیتهایی كه انجام شده و ثبت گردیده است را انكار مینماید.

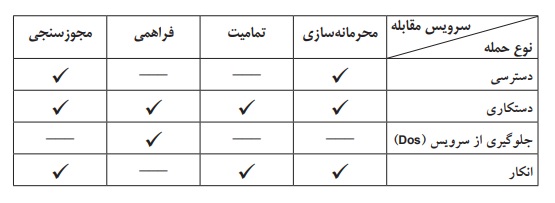

سرویسهای مقابله با حملات

مجموعه سرویسهایی كه برای خنثی كردن حملات احتمالی به اطلاعات یک سازمان وجود دارد سرویسهای مقابله با حملات یا سرویسهای امنیتی گفته میشود. در این سرویسها مكانیزم هایی

توصیه میشود كه به كمك آنها راههای نفوذگری و حمله مسدود میگردد كه با توجه به این روشها چهار راه مقابله با حملات ارائه میگردد:

1- محرمانه سازی

در این سرویس امكاناتی فراهم میشود كه به كمك آنها فقط كاربرانی اجازه دسترسی به اطلاعات را دارند كه مجاز به استفاده میباشند برخی از روشهای این سرویس عبارتند از:

محرمانه سازی اطلاعات به هنگام ارسال و مخابره

در این روش اطلاعات قبل از اینكه بر روی كانال ارتباطی قرار گیرد به صورت رمز درآمده و سپس ارسال میگردد.

محرمانه سازی جریان ترافیك

همانطور كه میدانیم با استفاده از اطلاعات ترافیكی بین دو نقطه تا حدودی میتوان سازمانی كه این دو Node در آن وجود دارند را شناسایی كرد چرا كه اطلاعات مبادله شده شامل بخشی از اطلاعات سازمان میباشد. لذا سرویس محرمانه سازی در جریان ترافیک با اصل اطلاعات كه ذخیره یا ارسال میشود كاری ندارد بلكه به نوع و شكل مبادله اطلاعات بین دو نقطه میپردازد.

نكته: با استفاده از سرویس محرمانه سازی میتوان حمله دسترسی را خنثی نمود. اما این سرویس به تنهایی قادر به حل همه مشکلات امنیتی نیست.

2- سرویس تمامیت

این سرویس برای صحت و كامل بودن اطلاعات ایجاد شده است و كاربر میتواند از تمامیت اطلاعات و درست بودن آنها اطمینان حاصل نماید و مطمئن باشد.که این اطلاعات توسط افراد غیرمجاز دستكاری نشده است. این سرویس قادر است از موفقیت حملات تكذیب و دستكاری اطلاعات جلوگیری نماید و با وجود آن تغییرات غیرمجاز چه در مبدأ، مقصد و زمان انتقال كشف خواهد شد. با تركیب این سرویس با سرویسهای دیگر حتی تغییراتی كه خارج از سازمان به روی اطلاعات انجام میشود قابل كشف و پیگیری خواهد بود.

3- سرویس فراهمی

این سرویس باعث میشود اطلاعات همیشه در دسترس بوده و قابل استفاده باشد. مكانیزم های این سرویس به كاربران اجازه میدهد در كوتاهترین زمان به اطلاعات اصلی و یا برنامه كاربردی دستری پیدا نمایند. همچنین در خصوص كانالهای ارتباطی نیز راههایی پیشنهاد میشود كه اطلاعات مورد درخواست كاربران در نهایت توسط ایشان دریافت شود. برخی از این روشها عبارتند از:

استفاده از نسخه پشتیبان

در این روش به هنگام تخریب عمومی و یا از بین رفتن اطلاعات سازمان اطلاعات اصلی به شكل نسخه های پشتیبان در مكانهای امنی نگهداری میشود و پس از بروز اشكالی در سیستم و یا از بین رفتن اطلاعات میتوان آن را به حالت صحیح اولیه بازگرداند. همانگونه كه مشخص است بازیابی اطلاعات در این روش به مدت زمانی نیاز دارد.

روش غلبه بر خطا

در این روش بروز خطا و اشكال به طور خودكار تشخیص داده شده و پس از آن اطلاعات صحیح به شكل اولیه خود بازسازی میگردد. در این روش زمانی برای بازسازی اطلاعات ظاهرا صرف نمیشود و كاربران خارج از سرویس بودن سرویس دهنده را حس نمیكنند. این روش به دلیل استفاده از تجهیزات سخت افزاری نسبت به روشهای قبلی هزینه های بیشتری را نیاز دارد.

نكته: سرویس فراهمی باعث میشود بتوانیم در مقابله با حملات DoS مقاومت نماییم. اگر چه راهی برای پیشگیری از حملات Dos وجود ندارد. اما این سرویس باعث كاهش اثرات ناشی از آن میشود و میتوان سیستم را در اسرع وقت به حالت اولیه برگرداند.

4- سرویس مجوزسنجی

این سرویس سخت ترین بخش امنیت است چرا كه بدون اضافه كردن ارزشی به سیستم پیچیدگی آن را اضافه مینماید و به نسبت هزینه ها بالا میرود و كاربری مشكل میشود. البته این سرویس به خودی خود به منظور بالا بردن امنیت به همراه سرویسهای خود قادر به محافظت كامل در برابر حملات نمیباشد بلكه معمولا دیگر استفاده میشود و خود شامل دو بخش اصلی است.

هویت سنجی

در این بخش مشخص میشود فردی كه قصد انجام كاری را دارد همان شخصی است كه ادعا میكند و هویت فرد با توجه به اطلاعات ارائه شده سنجیده میشود.

اعتبار سنجی

در این بخش ادعای فرد ثابت شده و اعتبار آن بررسی میشود و معمولا این روشها با استفاده از موارد زیر انجام میگیرد:

1- بر پایه آنچه شخص میداند مثل Password

2- بر پایه آنچه شخص دارد و مالک آن است مانند كارتهای اعتباری

3- بر پایه آنچه شخص هست مانند اثر انگشت یا قرنیه چشم

سیاستهای امنیتی

تعریف: اعلامیه ای است رسمی شامل مجموعه عواملی كه میبایست توسط تمامی كاربران كه به نوعی با سرمایه های اطلاعاتی و تكنولوژیكی سازمانی و شبكه آن در ارتباط هستند اجرا گردد. این سیاستها باید به گونه ای تدوین شود كه تمامی كاربران (مدیران، كارشناسان و كاركنان كه به نوعی در امور سازمان دخیل هستند) مرتبط باشد در واقع ضمانت اجرایی یک سیاست امنیتی همین نكته است.

اهداف سیاست امنیتی:

– دادن آگاهی لازم به تمامی كاربران، مسئولین و افراد مرتبط با سازمان در خصوص چگونگی بكارگیری صحیح از تجهیزات موجود جهت حفظ و سیاست از سرمایه های اطلاعاتی.

– ارائه راه حل های اصولی و تبعیت از آن برای پیكربندی صحیح و تست آسیب پذیری ابزارها، سیستم و برنامه كاربردی موجود كه هر یک از این موارد در غالب سیاستهای امنیتی باید توسط تمامی كاربران ارائه شود.

معمولا سیاستهای امنیتی در سه سطح ارائه میگردد:

- كاربران

- برنامه كاربردی

- تجهیزات

در واقع سیاستهای امنیتی به همه این سطوح و وجه اشتراكشان تأثیرگذار است.

پارامترهای لازم برای اجرای سیاستهای امنیتی:

یک سیاست امنیتی در صورتی پذیرفته میشود و قابل اجراست كه پارامترهایی را در هر یک از سطوح فوق مهیا نماید كه برخی از این موارد عبارتند از:

1- مشخص بودن چهارچوب سیاست امنیتی كه در این بخش موارد زیر حائز اهمیت است:

الف) چه ابزاری و با چه عملكردهایی مورد نیاز است؟

ب) در مقابل كارهای مخرب از طرف كاربران و نفوذگران چه رفتاری را باید اتخاذ نمود.

ج) چه كارهایی را كاربران مجاز به انجام آن میباشند و برای انجام چه كارهایی مجاز نیستند و…

2- به چه كسی و یا چه چیزی و به چه میزان باید اطمینان نمود؟

3- در نظر گرفتن دیدگاههای افراد مختلف كه در سازمان حضور دارند در رابطه با چگونگی برقرای سیاستهای لازم.

4- چه كسی یا چه كسانی در مقابل سیاستهای اعمال شده مسئولیت دارند و وظایف آنها چگونه است؟

5- مشخص كردن فرآیند طراحی سیاستهای امنیتی

نكته: سیاستهای امنیتی بر اساس ساختار، قوانین و امكانات یک سازمان تعیین میشود. بنابراین طبیعی است كه هر سازمان سیاستهای امنیتی خاص خود را داشته باشد.

ویژگیهای سیاست امنیتی:

1- به گونه ای طراحی شود كه امكان پیاده سازی عملی آن در سطوح مختلف وجود داشته باشد.

2- محدوده مسئولیت كاربران، مدیران شبكه، مدیران عملیاتی و كلیه كاركنان سازمان باید در یك سیاست امنیتی خوب به صورت شفاف مشخص شده باشد.

3- سیاستهای امنیتی باید قابل ارتقاء، و انعطاف پذیر باشد تا در مقابل تغییرات دچار اشكال نشود.

ملزومات اولیه سیاستهای امنیتی:

1- سیاستها باید مختصر و مفید و قابل فهم برای تمامی كاربران سیستم باشد.

2- سیاست امنیتی باید به گونه ای طراحی شود كه موازنه منطقی بین حفاظت، سرعت و هزینه ها ایجاد نماید.

3- دلایل احتیاج به این سیاست امنیتی به طور صریح و روشن بیان گردد.

4- چگونگی برخورد با متخلفین كه از چارچوب سیاستهای تعیین شده خارج میشوند به طور دقیق و روشن بیان گردد.

پروتكلهای شبكه

برای تحلیل و فهم روشهایی كه یك نفوذگر با بكارگیری آنها به شبكه حمله میكند باید یك دانش پایه از تكنولوژیهای شبكه داشته باشیم تا مكانیزم های حملات را بهتر درک نماییم. در این راستا آشنایی با مجموعه قوانین و مقررات موجود در شبكه ها مفید خواهد بود.

با توجه به مثال ارائه شده در شكل بالا ، برای جلوگیری از طراحی شبكه ها به صورت سلیقه ای و به تبع آن پیچیده تر شدن ارتباطات شبكه ای سازمان جهانی استاندارد مدل 7 لایه ای را برای ارتباطات شبكه ای ارائه نمود كه این لایه ها عبارتند از:

1- Physical فیزیكی

2- Link Data اتصال داده

3- Network شبكه

4- Transport انتقال

5- Session جلسه

6- Presentation نمایش یا ارائه

7- Application كاربرد

مسائل و مشکلات طراحی شبكه ها:

برای طراحی مجموعه قوانین یک شبكه كامپیوتری مسائل و مشکلات بسیار گسترده و متنوعی وجود دارد كه برای دست یافتن به یک ارتباط مطمئن و قابل اعتماد بین دو ماشین باید به گونه ای حل شود. این مسائل و مشکلات همگی از یک جنس نیستند و منشأ و راه حل مشابهی نیز ندارند.

برخی از آنها توسط سخت افزار و بخشی دیگر با تكنیكهای نرم افزاری قابل حل است. برخی از این مسائل و مشکلات عبارتند از:

1- چگونگی ارسال و دریافت بیت های اطلاعات كه آیا به صورت سیگنال الكتریكی، الكترومغناطیسی و یا نوری با توجه به كانال ارتباطی یكی از این روشها انتخاب میشود.

2- ماهیت انتقال اطلاعات چگونه باشد كه در این بخش سه روش مختلف مطرح میگردد. الف) ارتباط یكطرفه مانند رادیو و تلویزیون ب) ارتباط دوطرفه غیرهم زمان مانند بیسیم ج) ارتباط دوطرفه همزمان مانند خطوط تلفن.

3- مسئله خطا و وجود Noise در كانالهای ارتباطی بدین معناست كه ممكن است در حین ارسال داده ها روی كانال فیزیكی بخشی از بیت ها دچار خرابی شوند. بنابراین باید خطای موجود تشخیص داده شده و اصلاح شود و در صورت عدم امكان اصلاح مجددا ارسال گردد.

4- با توجه به اینكه در شبكه ها ممكن است مسیرهای گوناگونی بین مبدأ و مقصد وجود داشته باشد پیدا كردن بهترین مسیر و هدایت بسته ها به سمت مقصد از كارهای مهم و پیچیده محسوب میشود.

5- ممكن است گیرنده به دلایلی نتواند با سرعتی كه فرستنده اطلاعات را ارسال میكند آنها را دریافت نماید. بنابراین تكنیک ها و روشهای هماهنگی بین فرستنده و گیرنده از كارهای مهم به حساب میاید.

6- با توجه به اینكه ماشینهای بسیاری به عنوان فرستنده و یا گیرنده در یک شبكه وجود دارند حل كردن مشکلات ازدحام، تداخل، تصادم، حائز اهمیت است.

گروه فنی و مهندسی وی سنتر ارائه دهنده راهکارهای جامع امنیت شبکه آمادگی خود را برای تامین کلیه نیازهای مشتریان در این حوزه اعلام می دارد.

تلفن: 88884268